FeDRAM - nowy pomysł na pamięci

13 sierpnia 2009, 11:47Naukowcy z Yale University i badacze z Semiconductor Research Corp. (SRC) ogłosili, że pamięci ferroelektryczne lepiej nadają się do zastąpienia obecnych układów DRAM niż pamięci flash. Już przed kilkoma miesiącami zaprezentowali oni eksperymentalny ferroelektryczny tranzystor dla układów FeDRAM.

Monarchy leczą swoje potomstwo

11 października 2010, 11:29Motyle Danaus plexippus, znane lepiej jako monarchy, wykorzystują rośliny lecznicze, by pomóc swojemu potomstwu. Wykazaliśmy, że niektóre gatunki trojeści, pokarmu larw, mogą zmniejszać częstość występowania zakażeń pasożytniczych. [...] Zainfekowane samice wolą składać jaja na roślinach gwarantujących, że ich dzieci będą mniej chore, co sugeruje, że monarchy wykształciły w toku ewolucji zdolność leczenia przyszłych pokoleń – opowiada Jaap de Roode, autor badania z Emory University.

Specyfikacja XML Encryption podatna na atak

24 października 2011, 12:34Badacze z Ruhr-Universität Bochum twierdzą, że specyfikacja XML Encryption, która definiuje sposób szyfrowania elementów w komunikacji między usługami sieciowymi, jest podatna na atak. XML Encryption wykorzystują m.in. tacy giganci jak IBM, Microsoft czy Red Hat.

Amazon prezentuje nowe tablety i czytniki książek

7 września 2012, 08:48Amazon zaprezentował trzy nowe tablety oraz dwa czytniki książek elektronicznych. Nowe urządzenia znacznie uatrakcyjniły firmową ofertę.

Krokodyle i aligatory używają... narzędzi

3 grudnia 2013, 17:44Przyzwyczailiśmy się do doniesień o ssakach czy ptakach używających narzędzi. Teraz dowiadujemy się, że korzystają z nich również gady, a konkretnie indyjskie krokodyle błotne oraz aligator amerykański. Zwierzęta te podpływają pod kolonie czaplowatych z patykami w pyskach i, częściowo zanurzone, czekają, aż któryś z ptaków zdecyduje się zabrać patyki, by zbudować gniazdo

IE - częściej łatany i częściej atakowany

25 lipca 2014, 08:29Cyberprzestępcy wykorzystują przeciwko Internet Explorerowi nową technikę ataku zwaną action script spray, informuje firma Bromium Labs. Jednocześnie badacze zauważyli zmianę preferencji u hakerów. Odnotowali olbrzymi spadek ataków na Javę.

Szympansy piją alkohol za pomocą zmiętych liści

10 czerwca 2015, 10:35Szympansy z kolonii w Bossou w południowej Gwinei wykorzystują liście, by pić alkohol powstały w wyniku fermentacji zbieranego przez ludzi bogatego w cukry soku rafii.

Wdowa - widoczna dla drapieżników, ukryta dla ofiar

4 marca 2016, 12:16Na brzusznej stronie odwłoka samicy czarnej wdowy znajduje się czerwona plama w kształcie klepsydry. Ma ona odstraszać drapieżniki (ptaki). Okazało się jednak, że pająki wykorzystują różnice w postrzeganiu kolorów, dlatego nie zdradzają swojej obecności własnym ofiarom (owadom).

Cray CS-Storm – superkomputery dla sztucznej inteligencji

16 maja 2017, 10:00Cray, słynny producent superkomputerów, coraz wyraźniej stawia na maszyny dla sztucznej inteligencji i systemów uczących się. Firma zaprezentowała właśnie dwa klastry z rodziny CS-Storm – urządzenia Cray CS-Storm 500GT oraz Cray CS-Storm 500NX

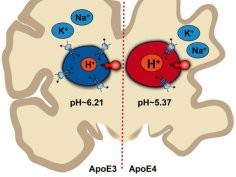

Nierównowaga pH przyczynia się do alzheimera

3 sierpnia 2018, 11:17U podłoża choroby Alzheimera (ChA) mogą leżeć zaburzenia równowagi pH w endosomach astrocytów.